Articles récents

Attack : Spoof avec hping

hping est un petit utilitaire sous Linux très pratique qui permet de forger des paquets. Notamment de réaliser des requêtes non légitimes sur le réseau.

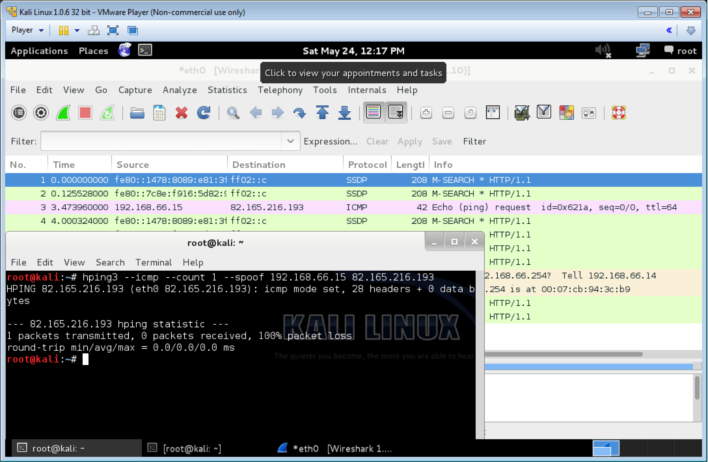

Le spoofing consiste à modifier l'adresse IP source des paquets que nous envoyons, il est donc très difficile de savoir d'où provient le paquets. Ceci dit la réponse est retourné à l'émetteur usurpé et non à l'usurpateur.Pour réaliser une requête spoofée le plus simple est d'utiliser la commande hping. Par exemple pour réaliser une requête ICMP request (ping) :

On observe la transmission de la trame ICMP par 192.168.66.15 vers 82.165.216.193 sans retour.

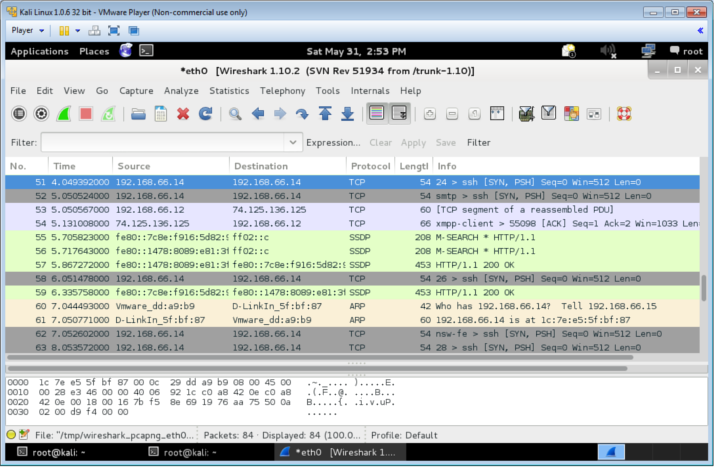

Une attaque de type LAND consiste un transmettre un flux important de requête de demande SYN lors du handshake du TCP sur la même adresse IP. En gros, on envois énormément de requête du serveur sur lui même. Cela prend de la ressource de devoir gérer le handshake TCP, et finalement, cela fait tomber le serveur faute de mémoire suffisante.

Conclusion

Nous l'avons vu hping permet de créer des trames en modifiant les adresses IP, donc soyez méfiant de ce que vous voyez passer avec wireshark...

© 2026 www.doritique.fr par Robert DORIGNY